「五輪サイバー対策本格化=「ホワイトハッカー」確保へ-攻撃の高度化に備え・政府」を読んで思ったこと

「五輪サイバー対策本格化=「ホワイトハッカー」確保へ-攻撃の高度化に備え・政府」というタイトルの記事(魚拓)を読みました。

最近では「東京五輪」「サイバー」という言葉が合わさると必ずと言って良いくらい出てくる言葉があります。

この記事でいうと下記の2つでしょうか。

① 大会公式サイトは2週間の開催期間中に2億2100万回ものサイバー攻撃を受けた。

② 人材育成も急務だ。

①について

何をもって1件(回)とカウントしているのか。

それぞれの攻撃の程度別にするとどのようなものだったのか。

それらの攻撃についてどう準備をしていて凌ぐことができたのか。できなかったのか。

といったことがあまり語られていないように思います。

カウントについては脆弱性を利用するような攻撃が単発できたとしたら1件。ポートスキャンのような1つのアドレスから複数のポートへのアクセスであれば1件。といったようにおそらくイベント単位でのカウントではないでしょうか。(実際の通信の数でカウントするともっと多い数になるのではないかと思います。)2億件以上とかなりの数になるわけですが、そちらを考慮するとさすがにすべてが深刻なものではないということが考えられます。この件数についてはボクが尊敬するエンジニアの一人である @kitagawa_takujiさんが「「ロンドン五輪期間中に2億件のサイバー攻撃」とはどれくらい深刻なものだったのか?」という備忘録を書かれています。

そこには「Team Work Overcame London 2012 Challenges」に書かれていることを印象に翻訳を以下のようにつけてくださっています。

BT Global Services傘下のBT SecurityのCEO Mark Hughes氏がCiscoのイベントで明らかにした数字

We defended against at least one hacktivist campaign every day

毎日1つ以上のハクティビスト・キャンペーンを防御We dealt with 11,000 malicious requests per second

秒間1万1千の悪意あるリクエストを処理We blocked 212 million malicious connection attempts

2億1千2百万の悪意ある接続の試みをブロックWe ensured that the devices the 30,000 media professionals brought with them to the Games were used safely and didn’t jeopardize the integrity of the network

3万のメディア関係者のデバイス持込みをネットワークの整合性を保ったまま安全に処理On super Saturday (4 August) we detected 128 million events

8月4日には1億2千8百万のイベントを検知

2億件以上の攻撃についてはブロックしたものであることが分かりますが、その詳細な深刻度や手法については明らかにされていないようです。

その程度について伺い知ることができる記事として「How the London Olympics dealt with six major cyber attacks」があります。こちらも、 @kitagawa_takujiさんがご自身の備忘録で紹介し、翻訳しています。以下はその引用です。

オリンピック期間中に1億6千5百万回のセキュリティ関連イベントが発生したが、その多くはパスワード変更やログイン失敗などの些細なものだった。

テクノロジー・オペレーション・センターに上げられたセキュリティインシデントは97件で、その内、CIOにまで上げられたインシデントは6件だけだった。

その6件は以下のもの

開会式前日の7月26日、過去にもWebサイトの脆弱性を見つけて公開した実績のある東欧のハッカーグループから10分間に渡るスキャンがあった。結局、彼らは何も見つけられず、戻ってくることもなかった。

開会式当日の7月27日、オリンピックパークの電源システムにDoS攻撃があった。それは40分続き、北米や欧州の90のIPアドレスから1千万件のリクエストがあった。しかし、攻撃はすべてネットワークの境界で排除され全く影響はなかった。

開会式翌日の7月28日、ハクティビストグループが #letthegamesbegin というオペレーションを立ち上げ、予告された日にオリンピックのインフラにDoS攻撃を仕掛けようとした。しかし、SNSを丹念にモニタしていたので、攻撃は簡単にかわすことが出来た。実際、システム的には何も検知しておらず、私のリストでは攻撃にカウントすることはなく、脅威としてのみ扱っている。

オリンピックにおける最大のセキュリティ・チャレンジは内部のセキュリティの不備だった。だが、それは組織委員会ではなく、ITインフラがマルウェアに感染していた広告代理店の不備であった。そのシステムは大量のスパムを送信しSpamhausやその他のブラックリストに掲載されていた。我々は広告代理店のシステムをクリーンアップするのに何度も電話をし、ブラックリストを作成しているスパム対策会社にも問題を説明して、解決のために一緒に作業した。これらはまったく想定外のことだった。

8月3日、政府機関が大規模なDDoS攻撃が予想されると連絡してきた。しかし、実際には別の政府機関が攻撃を受け、攻撃者がオリンピックに関心を向けることはなかった。

閉会を迎えようとしていた時、最も深刻でコミットした攻撃があった。秒間30万パケットのDDoS攻撃が以前にブロックした攻撃と同じIPアドレス(それらは複数の報道機関により共有されていた)に対し行われた。攻撃はFirewallによって防がれていたが、15分間続いた。誰かが必死に運営を妨害しようとしたのだろうが、しかし、全く影響はなかった。

前述したように攻撃の詳細な深刻度や手法については明かされていませんが、上記引用した6件が中でも深刻だったと判断されたものであったことが伺い知れます。こうして見てみるときちんと準備をされていたのだろうということが考えられると同時に攻撃の件数だけにフォーカスして騒ぎ立てることは非常にナンセンスなことであると個人的には思います。

そういえば昨年11月に「東京五輪組織委にサイバー攻撃 HP、一時閲覧不能に」(魚拓)という報道がありました。こちらの報道もそうなのですがどの程度の準備をしていて、どの程度の攻撃を受けたのかということが明らかにされていません。どの程度の攻撃を受けたのかということは発表されない限り分かりませんが準備のほうは調べることである程度知ることができます。

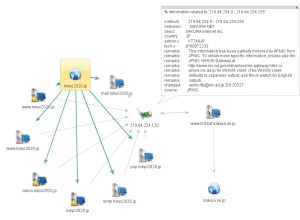

下図は、攻撃を受けたとされている当時の東京五輪組織委員会のサイトについて調査したときのものです。

図を見ると東京五輪組織委員会のサイトは「さくらインターネット」のサービスを当時利用していたと判断できます。(このホスト名、IPアドレスはどういったサービスに加入すると割り振られるものかは不明ですのでご存知の方いらっしゃいましたらこっそり教えてください)現在、東京五輪組織員会のサイトのIPアドレスは変更されておりAkamaiのものとなっているところを見ると当時、十分な対策が行われていなかったか、そういったサービスに加入していなかったのではないかと推測できます。(「さくらインターネット」に何か問題があるという意味では決してありません。適材適所にリスクを想定したサービス選定を東京五輪組織員会ができていたかどうかというお話しです)

攻撃を受けたと騒ぐだけではなく、そこでロンドン五輪は2億件以上といった話題を引き合いにだすのではなく、どのような体制でどのような攻撃とその規模だったのかをはっきりと示してほしいと思います。

また、12月には「100人にメール誤送信=旧エンブレムの応募者に-東京五輪組織委」(魚拓)という報道もありました。

今回のブログタイトルの記事には以下のようにあります。

政府は今春にも電力、交通インフラ、宿泊など東京五輪に関係する重要業種を指定。16年度以降、サイバー攻撃で起こる事態の想定や、対策の構築を始めてもらう計画だ。ただ攻撃は日々進化するため「4年半後にどのような攻撃があるかを予測することは困難」(内閣府)。このため、今年5月の主要国首脳会議(伊勢志摩サミット)や、19年のラグビー・ワールドカップを実地訓練の場とし、最新の攻撃を分析した防御体制に更新していく。

日々進化する攻撃や最新の攻撃に目を向けることはとても大切なことだと思います。

しかし、前述したような見積もりの甘さやケアレスミスからくるようなことを極力排除するような努力も怠ってほしくなと思う次第です。最先端もいいですが再点検も大事だと思います。

そもそもなのですが東京五輪にはどれほどの攻撃が来るのでしょうか。これはもちろん開催されてみないと分からないことです。ロンドン五輪を参考にするとなると、攻撃の数がどうよりも、攻撃の程度よりも粛々と備えに徹することが大事であると言えるかと思います。現時点での個人的な予想で恐縮ですが、東京五輪そのものに対しては愉快犯や名をあげたいと考えるハッカー、クラッカーやハクティビストによるキャンペーンが主なものになるのではないか考えています。過去、ワールドカップや五輪などではそうしたものがいくつか確認されやすい傾向にあったからです。

では、なぜそれ以外のもの、例えば他国の政府が関与するような攻撃が主なものに入らないと現時点で考えているかということなのですが、それは先日、知人とお話しした中でも出ました。五輪は開催国だけのものではなく、参加国にとっても自国民が活躍する晴れの舞台です。サイバー空間における日本の仮想敵国は色々と考えられるかと思いますが、その殆どは東京五輪にも参加し、メダル獲得にも絡んでくるのではないでしょうか。そう考えるとそういった舞台を台無しにするようなことをするとは考えにくいのではないかと。また、東京五輪そのものはやはり厳重な警備を心がけるはずということを考えると攻撃する側もわざわざ手厚い間を選んで攻撃するとはあまり考えられないとも思います。攻撃者から見た東京五輪にどれほどの旨みがあるかは分かりません(要人の宿泊先や移動のタイムスケジュールなどを把握して物理的な攻撃と組み合わせるとかでしょうか。そういったものがオンラインになっているかどうかは疑問が残りますが)が、そちらが手厚くなっていることにより、手薄になっているところを狙うということも考えられるかと思います。こうして考えてみると東京五輪に向けてという言葉をよく見かけはするのですが2015年の日本年金機構に代表されるような事件を引き起こした一連の攻撃キャンペーンによるダメージのほうがよほど非常事態だったのではないかとも思うわけです。

いずれにしても2020年にならないと分からないことではあるのですが、あまり過剰に騒ぎ立て不安を煽るようなことはやめてきちんと根拠を示すようにしていってほしいと切に願います。

次に②です。

政府は17年4月にも新たな国家資格「情報処理安全確保支援士(仮称)」を創設し、試験制度を導入する。

これ以外にセキュリティに関わる資格はありますがそれとは棲み分けがきちんとされるものなのでしょうか。今までの資格は何だったのかと思ったので「経済産業省商務情報政策局 情報処理振興課」の資料を見てみました。そこには以下のような記述がありました。

現在、IPAや民間団体によりセキュリティの能力を測る試験が複数実施されているものの、

人材の所在が見える化されておらず、日進月歩のセキュリティ知識を適時・適切に評価

できるものとなっていない。

この日進月歩に対しては以下のように担保するようです。

有資格者の継続的な知識・技能の向上を図るため、講習の受講を義務化。義務に違

反した者は登録を取り消される更新制を導入。

どんなものになるのか分かりませんがこういったことで本当に担保されるのかは少し不安です。やはり、今までの資格試験は何だったのか。と思ってしまいます。

といってもボクはこの類の資格を1つも持っていないのであまり偉そうなことは言えないのかもしれませんが…

そういえば、「情報セキュリティ監査企業台帳」というものがありましたね。あちらでは見える化がされていなかったということなのでしょうか。

また、以下のようなことも書かれています。

20年までに3万人の資格取得を目指し、政府関係機関や重要インフラ機関に配置していく。

こちらはどのように配置するのか。20年のオリンピックが終わったらどうなるのか。以前話題になったら謎のボランティアではないのかどうなのか。そのあたりも不安が残ります。

上記はおそらく、現役のエンジニアに向けた取り組みなのだと思うのですが、これからエンジニアになる若者に向いた記述もありました。

さらに攻撃者と同等の高度な知識や技術を持つホワイトハッカーも一定数確保する。

しかし、ホワイトハッカーに関しては「試験や学校で育てることができない」(経済産業省)のも事実。同省は、IT技術を競う大会の開催やセキュリティーに興味を持つ若者向けの育成キャンプを通じて人材発掘を進めていく。

ホワイトハッカーという呼称についてはさておき。

その中身なのですが「セキュリティ人材」という言葉と同じくらいどのような技能を持つ人を指すのかはっきりと示されていない思っています。「試験や学校で育てることができない」というところに関してはなんとなくボクもそう感じるところがありますが、CTFのような競技だけでも育たないのではないかとも思います。個人的に今後必要となるエンジニアの技能は、昨年10月の「IPAシンポジウム2015」でもお話ししたのですが今後機械やプログラムに取って代わらないようなものではないかと思っています。(何が取って代わり何が取って代わらないかといった個別具体的なことはここでは割愛します)なぜそう考えるのかというと、テクノロジーと言うものは何かということを考えることになります。テクノロジーというものはそもそも人間が楽になるために発展、進歩を遂げてきたものであると思いますし、今後もそうあるべきだと思っています。セキュリティ分野も例外ではないはずです。現在、人手をかけて粛々とこなしていることを解決していってくれるものと信じています。そう考えると、これから数年先、今、足りない今必要な人材(それが定義されているかは別の話ですが)を育成した頃にはその大部分、あるいは一部をテクノロジーが解決してしまうというようなことにはならないのでしょうか。そうなると今育て始めた人材は今ほど必要ではなくなってしまいます。それが何年先かは分かりませんがその時がいつか来るような気がしてなりません。

今、これを書いていて思い出したのですが

一昨年、とある学生の方に「どうしてセキュリティのエンジニアになりたんですか?」と質問したときのことです。

その答えは、「食いっぱぐれがないっぽいので」とのことでした。

ボクは、全くそうは思えません。足りないのは人よりもお金なのではないかとすら思うことがあります。将来有望な技術力を持った方々、これからその技術力を身に付けようという方々がこの先、満足のいく待遇で迎え入れられるのでしょうか。また、現在、既に自身の技術力を用いてセキュリティに従事されている方々が満足のいく待遇で働いているのでしょうか。すべてがそうではありませんが、毎日毎日遅い時間まで残業代の出ない残業をし、ランチにいくタイミングも計らないといけない状況下で働いてらっしゃる方もいると聞いたことがあります。技術者の方はその仕事を選び、続けるための大切なモチベーションの1つとして「楽しい」というものがあるかと思います。それは才能だと思うのですが雇う側はその才能に甘えてはいけないと思います。本当に人材が必要なのであれば、人を増やすための表層的な仕組みだけではなく、そういった人材が戦うことのできる環境をどうするのかということを考えていかなければならないのでしょう。なんだかよく分からないけれどコンピュータに詳しい人たちが好きでやってるから頑張らせておけばいい。なんてことはブラック企業で働くホワイト(ハット)ハッカーを増やすだけになってしまいかねません。もちろん、働く側も自分たちのしていることについて理解を得ることのできるアクティビティが必要になってくると思います。歩み寄りですね。

現役のエンジニアの方も、これからエンジニアになる方も一時のことだけで持てはやされ持ち上げられ、ある時が来たら使い捨てになってしまわないような世界になって欲しいと思いますし、個々人がそういったことをいつも心のどこかで考えていかないといけない。そんなことを昨今の報道を見ることで思いましたので自身の頭の中の整理も兼ねて文章にしてみました。

とは書いたもののダラダラとした文章になってしまいました。まだまだ整理が必要ですね。

使い捨てにされる可能性があることはボクも例外ではありません。

だから、ボクは「セキュリティ業界においでよ!」と誘いの言葉を若い方に言ったこともありません。

でも、そう言えるようにしていかないといけないですね。