各所から「模倣サイト」に関する注意喚起が出されています。多くの注意喚起は

「コンピュータウィルスに感染するなどの恐れがあり」といったような文言を添えて注意喚起をしています。模倣サイトとされているサイトのドメインは伏せられていることが殆どですが一部の発表によると「3s3s.org」というドメインのようです。

このあたりについてはpiyokangoさんがまとめを作られているので参照いただければと思います。

さて、この「3s3s」は一体どのようなサイトなのか?ということなのですが、それについてはトップページに書かれています。

Your favorite site someone has blocked? You do not like censorship?

Enter the site address in the text box below and click “Unblock”.

「あなたのお気に入りのサイト誰が誰かにブロックされましたか?あなたは検閲を好みませんか?

以下のテキストボックスにサイトのアドレスを入力し、「ブロックを解除する」をクリックしてください。」

といったところでしょうか。

この言葉通りであれば、何かしらの理由でユーザが見たいサイトがブロックされている場合、この「3s3s」を経由することで目的のサイトを見られるようにするというものだと考えられます。

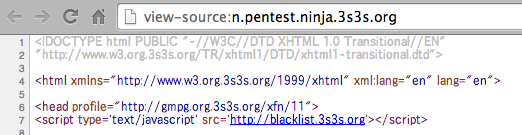

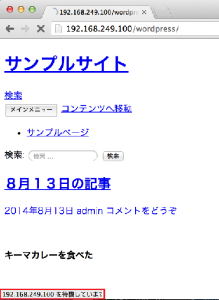

「http://n.pentest.ninja/」というアドレスがブロックされているとすると「3s3s」を経由することで「http://n.pentest.ninja.3s3s.org/」というアドレスになり、閲覧できるようものだということです。つまり、誰かが意図的に作成したサイトではなく、元のサイトのまま表示させているため注意喚起のようにコンピュータウイルスの感染は考えられないということになります。もし、「3s3s」のほうにコンピュータウイルスに感染する危険性があるのであれば、元のサイトにもコンピュータウイルスに感染する危険性があるということになりますので本末転倒です。

また、この「3s3s」を経由すると「3s3s」が指定したサイトにアクセスを行ってきますので「3s3s.org」からのアクセスを「.htaccess」やファイアウォールなどでブロックすれば、各サイトで呼ばれているような「模倣サイト」の作成は防ぐことができるようになりますので、どうしても防ぎたいという場合は注意喚起をする前にそちらを実施すればいいのだと思います。

「.htaccess」によるブロックの方法は、Yuta Hayakawaさんがブログに書いてくださっています。

さて、「模倣サイト」という言葉なのですが、こちらはこの言葉でいいのでしょうか。

ボクははじめ注意喚起していたことにTwitterで以下のようにつぶやきました。

これは「模倣サイト」という言葉に対して「コピー」という表現を使ったのですがこれに対してご指摘をいただきました。

※ また、北河拓士さんはTogetterにもこの件についてのまとめを作成してくださっています。

おっしゃる通りで、このとき完全にコピーするよりも、プロクシのような仕組みのほうが「3s3s」自身の負荷も減らすこともできるのでこちらの可能性が高いかもしれないと思いました。

その後、piyokangoさんが「3s3s」の管理者に質問をしてくださったようでProxyであると明言されていますね。

何れにしてもこの「3s3s」は現在のところ仕組み上コンピュータウイルスに感染するようなものではないということが言えます。

もちろん、このサイトの管理者やこのサイトを乗っ取った攻撃者がある日「3s3s」を経由してのアクセスしたユーザに不正なスクリプトを埋め込むということをすれば、その瞬間からコンピュータウイルスに感染するというようなものに変更できなくはありませんが現在、各所で注意喚起されているものと

現在の「3s3s」の挙動は合致しない説明であると言えると思います。

ここまで書いてふと思い出したのですが過去にも似たようなことがありました。

昨年の4月11日にボクは以下のようなツイートをしています。

このつぶやきは、中国のドメインでフィッシングサイトらしきものが作成されているという注意喚起がされたときのものです。しかし、こちらも今回と似ているもので携帯電話でアクセスするためにサイトを携帯用に変換して表示してくれるサービスだったのでした。

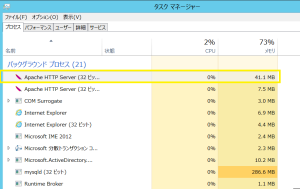

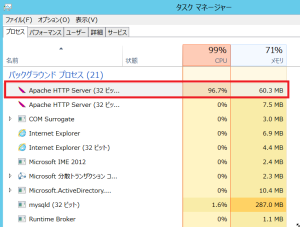

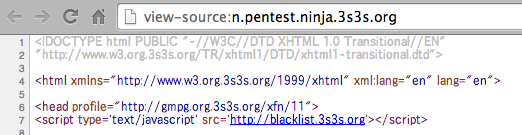

また、このサイトを「3s3s」経由でアクセスしてみてソースコードを確認したのですが気になる表記がありました。下図の「blacklist.3s3s.org」の部分です。

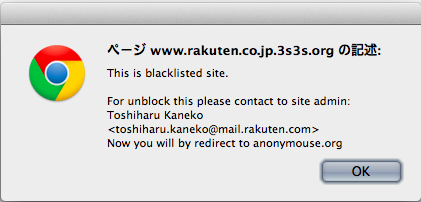

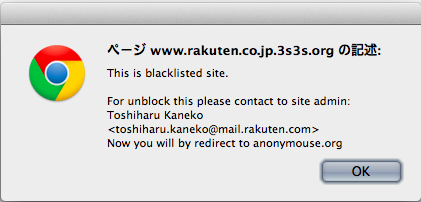

このアドレスにアクセスするといくつかのドメイン名とその管理者らしき方のメールアドレスが列挙されていました。試しにblacklistに記載されているドメインを入力してみたところ下図のようなポップアップが表示されました。

おそらく、「3s3s」にコンタクトを取りブラックリストに入れてもらうことでこのように対処してもらうことが可能なのでしょう。しかし、ポップアップにもある通り、OKを押すとすぐに「http://anonymouse.org/」にリダイレクトされました。

この「anonymous.org」も「3s3s」と似たサイトでここを経由して目的のサイトを閲覧するというものです。

だらだらと書いてきましたが簡単にいうと現在の「3s3s」は有害ではないと言えます。

どれくらい有害ではないかというと翻訳サイトで閲覧したいサイトのURLを打ち込むのと同様と考えていただければいいかもしれません。

参考までに下図はエキサイト翻訳のウェブページ翻訳で「http://n.pentest.ninja」を入力した結果です。

日本に住んでいると検閲を受けてサイトをブロックされたりする機会はかなり少ないのであまりピンとくる方は多くはないのかもしれませんが、そのようなことが行われることが当たり前の国は世界中にあります。「3s3s」はそのような方のために作られたサービスなのかもしれません。

もちろん、普段から模倣サイトには気をつける必要があり、それと疑わしきものについては注意喚起すべきであるということにはボクも賛成ではありますが今回の件は「模倣サイトが作成されており、コンピュータウイルスに感染する恐れがある」といったような注意喚起そのものが不適切な表現であると言えます。とは言うものの「3s3s」側でも元のサイトと見た目に全く同じというわけではなく、元のサイトを表示するにはこちら。といったようなリンクなどをページ上部にでも表示してくれると親切設計で誤解を招きにくいのかもとも思いました。

今回の件で、正しく理解し、正しく伝え、正しく怖がるということの大切さを改めて考える事ができました。