Microsoft Windows のOLEオブジェクトが含まれるOfficeファイルの不具合により、リモートより任意のコードが実行される脆弱性(CVE-2014-4114)に関する検証レポート

【概要】

Microsoft Windowsに、OLEオブジェクト*が含まれるOfficeファイル(以下、OLEファイル)を開いた際に、リモートより任意のコードが実行される脆弱性(CVE-2014-4114)が発見されました。

*OLE(Object Linking and Embedding):

複数のデータや機能が含まれた複合データを、一つのアプリケーションで編集を可能とするテクノロジです。例えば、これによりWordに埋め込まれたExcelスプレッドシートをExcelを起動せずに、Word上で編集することが可能となります。

OLEは通常、内部に保存されているコンテンツを埋め込むために使用されるテクノロジですが、この脆弱性を利用し、細工したOLEファイルを攻撃対象に開かせることにより、外部に存在するファイルをダウンロードしてインストールさせ、そのファイルを開いたときのユーザー権限にて任意のコードが実行可能です。ファイルを開いたユーザが管理者権限であれば、システムの完全な掌握が可能となります。

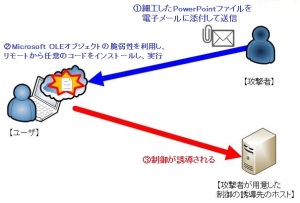

攻撃者は、細工したOLEファイルが含まれるWebサイトに、攻撃対象ユーザーを誘導し、そのファイルを開かせたり、細工したOLEファイルを添付した電子メールを送信し、攻撃対象ユーザーにファイルを開かせることにより、この脆弱性を利用した攻撃が可能となります。

現時点において、脆弱性の利用にはPowerPointファイル形式のものが報告されていますが、今後その脆弱性の性質から他のOfficeアプリケーション(WordやExcel等)ファイルが攻撃に利用される可能性があります。

実際の悪用シナリオや検体については、@piyokangoさんのブログがまとめてくださっておりますので参照いただくことを推奨いたします。

今回、Microsoft Windows のOLEオブジェクトが含まれるOfficeファイルの不具合により、リモートより任意のコードが実行される脆弱性(CVE-2014-4114)の再現性について検証を行いました。

【影響を受ける可能性があるシステム】

-Windows Vista Service Pack 2

-Windows Vista x64 Edition Service Pack 2

-Windows Server 2008 for 32-bit Systems Service Pack2

-Windows Server 2008 for x64-based Systems ServicePack 2

-Windows Server 2008 for Itanium-based Systems Service Pack 2

-Windows 7 for 32-bit Systems Service Pack 1

-Windows 7 for x64-based Systems Service Pack 1

-Windows Server 2008 R2 for x64-based Systems Service Pack 1

-Windows Server 2008 R2 for Itanium-based Systems Service Pack 1

-Windows 8 for 32-bit Systems

-Windows 8 for x64-based Systems

-Windows 8.1 for 32-bit Systems

-Windows 8.1 for x64-based Systems

-Windows Server 2012

-Windows Server 2012 R2

-Windows RT

-Windows RT 8.1

【対策案】

Microsoft社より、この脆弱性を修正する更新プログラム(MS14-060)がリリースされています。

当該脆弱性を修正する更新プログラムを適用していただくことを推奨いたします。

また、更新プログラムを適用しない場合の回避策として、以下の方法が提案されています。

・WebClientサービスを無効化する

・TCP 139/445ポートを遮断する

・セットアップ情報ファイル(.inf)経由での実行ファイルの起動機能の停止

【参考サイト】

マイクロソフト セキュリティ情報 MS14-060 – 重要

CVE-2014-4114

Windows のゼロデイ脆弱性を悪用した Sandworm による標的型攻撃 | Symantec Connect

iSIGHT discovers zero-day vulnerability CVE-2014-4114 used in Russian cyber-espionage campaign – iSIGHT Partners (英文)

【検証ターゲットシステム】

Windows 7 Enterprise SP1 日本語版

Office Professional Plus 2013 日本語版

【検証概要】

脆弱性が存在するシステムに添付ファイル付き電子メールを送信する等をして、細工を施したPowePointファイルをターゲットPCにて開きます。ターゲットPCは意図せず、任意のサーバのポートにコネクトバックするマルウェアをインストール・実行し、リモートからターゲットPCの制御が可能となります。

【検証結果】

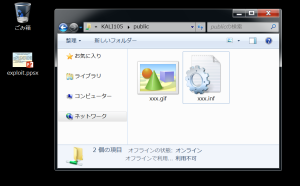

下図は、ターゲットPC(Windows7)のデスクトップ画面です。

細工したOLEオブジェクトを含むOfficeファイル(PowerPoint)ファイルを、ターゲットPC(Windows7)にて開きます。その際、ターゲットPC(Windows7)から参照可能なリモートのネットワーク上の共有フォルダに、xxx.gifとxxx.infを配置しておきます。Officeファイル(PowerPoint)ファイルを開くと、xxx.gif(画像ファイル)になりすましたマルウェア(xxx.exe)が実行され、あらかじめ設定された任意のサーバのポートにコネクトバックします。

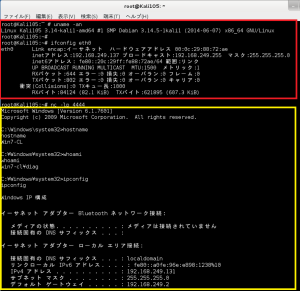

下図は、攻撃後の誘導先のコンピュータ(Linux)のターミナルの画面です。

赤線で囲まれている部分は、誘導先のコンピュータのホスト情報です。一方、黄線で囲まれている部分は、ターゲットPC(Windows7)において、コマンドを実行した結果が表示されています。

これにより、ターゲットPC(Windows7)の制御を奪うことに成功しました。

reported by nao323, ntsuji