GNU Wgetの再帰的なダウンロード時の不具合により、任意のローカルファイルが操作される脆弱性(CVE-2014-4877)に関する検証レポート

【概要】

リモートのファイル取得を行うツールGNU Wget(以下、Wget)に、任意のファイルの作成や上書きなどの操作が実行される脆弱性(CVE-2014-4877)が発見されました。これは、Wgetが再帰的にファイルをダウンロードした際の、シンボリックリンクファイルの処理に不具合が存在するためです。

これにより、攻撃者は細工したシンボリックリンクファイルをターゲットPCにダウンロードさせることにより、任意のファイルの作成や上書きが実行可能となります。

今回、Wgetの再帰的にダウンロードする機能の不具合により、任意のファイルの作成や上書きが実行される脆弱性(CVE-2014-4877)の再現性について検証を行いました。

【影響を受ける可能性があるシステム】

– GNU Wget 1.16未満のバージョン

【対策案】

GNU Wget プロジェクトよりこの脆弱性を修正するプログラムがリリースされています。当該脆弱性への対応を含む最新バージョンへとバージョンアップしていただくことを推奨します。

回避策としては、ローカル側にシンボリックリンクを作成しない設定項目であるretr_symlinksオプションを有効にするという方法があります。

【参考サイト】

GNU Wget – ニュース: GNU wget 1.16 released [Savannah]

CVE-2014-4877

JVNVU#98581917: GNU Wget にシンボリックリンクの扱いに関する問題

【検証概要】

ターゲットPCより管理者権限にて脆弱性の存在するWgetコマンドを実行し、攻撃者が設置したFTPサーバへ接続します。攻撃者が細工したファイルがWgetを実行した権限にて、任意の場所にダウンロードされます。

今回の検証では、攻撃者側サーバの任意のポートにコネクトバックさせる様に細工したファイルを用意しました。ターゲットPCがこれをWgetコマンドにてダウンロードした結果、管理者権限のシェルを奪取できました。これによりリモートからターゲットPCのシステムの完全なアクセスが可能となります。

【検証ターゲットシステム】

Ubuntu Linux 14.04 LTS

Wget 1.15

【検証結果】

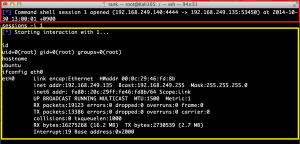

下図は、ターゲットPCから、攻撃者が設置したFTPサーバへアクセスしている画面です。

赤線の部分でファイルのダウンロードを実行しています。

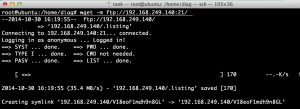

下図は、攻撃後の誘導先のコンピュータ(Kali Linux)の画面です。黄線で囲まれている部分は、誘導先のコンピュータのホスト情報です。一方、赤線で囲まれている部分は、ターゲットPC(Ubuntu Linux)において、コマンドを実行した結果が表示されています。これにより、ターゲットPCの制御を奪うことに成功しました。

reported by nao323, ntsuji