三菱東京UFJ銀行をかたるフィッシングサイトへ誘導する詐欺メールが出回っているらしくいくつかのメディアで取り上げられていました。

・「偽画面にご注意!」、三菱東京UFJ銀行をかたるフィッシング

・三菱東京UFJ銀行をかたるフィッシング詐欺に注意

・三菱東京UFJ銀行をかたるフィッシング(2014/06/10)

にしても、「偽画面にご注意!」と注意してくれる親切なフィッシングサイトですね。

最近の銀行のサイトは注意喚起として見た目は悪いですが、逆にこのゴテゴテ感から銀行側の努力の片鱗が伝わってくるなと思って見ていました。

でも、騙されるなよーって言っている詐欺師に騙されるということが起こっているわけです。

こうした記事や注意喚起をしているのを見てていつも思うのですが、ひっかかった後どうしたらいいのか。ひっかかったと気付くにはどうしたらいいのかはあまりないんですよね。

ボクは勉強会やセミナーなどでフィッシングサイトを作成してどのように情報が盗まれるのかというデモをすることがあります。

お話を聴いていただいている方にはその挙動を見てもらっています。それは本物と偽物とでは挙動が異なるということから引っかかったことに気付くきっかけとなればと思っているからです。

例えば、フィッシングサイトの中には偽ページで情報を入力し、送信した後、本物のサイトにリダイレクトするようなものがあります。

これは入力ミスったかな?と思いながらもう一度入力するとログインできることでターゲットの注意を逸らしたり、そのまま使えないと不審に思われ発覚が早まるのでそういったことを防ごうという攻撃側の考えからなのだと思います。

つまり、本物のサイトだとエラーメッセージが表示されるはずのものが、表示されないわけです。

(もちろん、エラーページも偽装することが可能なのでこれは1つのケースだと思ってください。)

そういったものがあるというのであれば、入力した情報が間違っていた場合、画面がリフレッシュされるようなことはなく、エラーメッセージが出ます。みたいな注意喚起があってもいいのではないかと思いました。

注意してください。だけでは

「風邪引くな!」としか言ってないのと同じですよね。

「風邪を引いたとき」のことを考えて置き薬を用意しておきましょう。かかりつけのお医者さんを予め見つけておきましょう。的な注意喚起があってもいいかなとふと思いました。

スパムもそうですがこの手のものは引っかかる人がいるからなくなりません。

なので、引っかかった人のための情報ももっと出して欲しいものです。

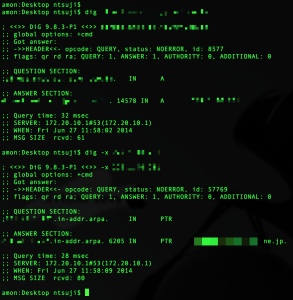

ということで今回のフィッシングサイトがどのような挙動をするのかということを知って頂くために稼働中のフィッシングサイトを探してどういう挙動をするのかということを確認してみました。ただ、残念なことにボクは東京三菱UFJ銀行のアカウントを持っていないので正しいサイトの厳密な挙動を知りません。ですので、申し訳ないのですがアカウントをお持ちの方は正しいものと見比べてみていただけると嬉しいです。

【アクセス】

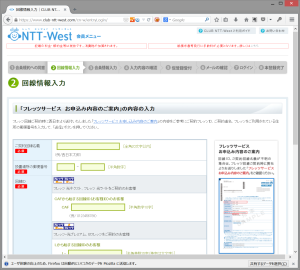

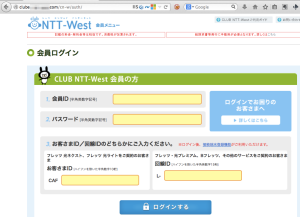

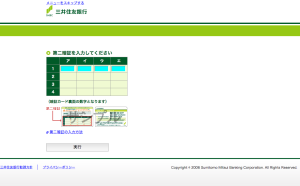

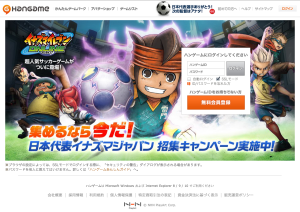

まずはフィッシングサイトにアクセス。

見た目の部分は丸ごとコピーしているのでしょう。注意喚起もしてくれています。

ちなみにオリジナル(本物)はコチラです。

【入力】

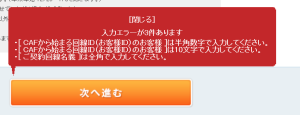

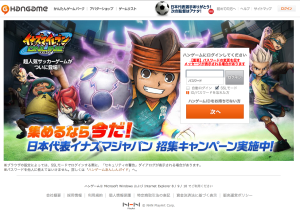

適当な情報を入力してみた結果、以下のページに遷移しました。

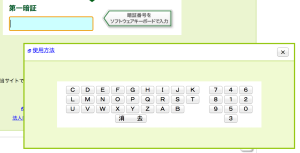

乱数表の一番上列の10桁すべてを入力するように言われました。

ここでももちろん適当な数字を入れてみます。そして、送信。

次は2列目の10桁すべてを入力するようにとのこと。この後10列目までありました。

面倒くさかったです。

これで全部入力させようという手口なんでしょうね。

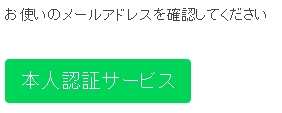

ということで10列分すべて入力しました。さてこれで終わり。と思っていたらまだ画面がありました。

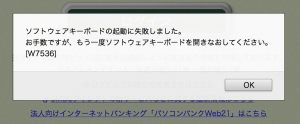

ダイレクトパスワードと呼ばれる4桁の数字を入力してくださいとのこと。

ダイレクトパスワードが何かというは本物の三菱東京UFJ銀行のサイトにありました。

三菱東京UFJダイレクトをお申し込みの際にご指定いただいた4桁の数字です。

なお、ご契約番号が8桁のお客さまの場合、「固定暗証番号(テレフォン/モバイル)」としてお使いいただいていた4桁の数字です。

根こそぎ必要な情報を入力させようとするわけですね。

ここでも適当な数字を入力して送信。

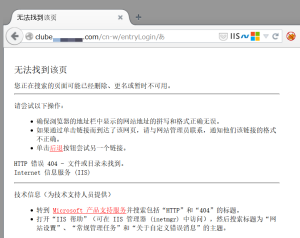

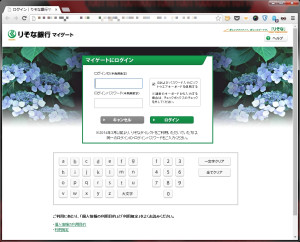

すると下図のページに遷移しました。

見て頂ければお分かりかと思いますが

「本物」のサイトの「ログインでお困りのお客様へ」というページに遷移しました。

冒頭でも書いた通りボクはアカウントを持っていませんので厳密な本物との挙動の違いは分かりませんが、本物と明確に異なる部分があると思います。そこまで情報を入力させないだろう。とか、最後に「ログインでお困りのお客様へ」には遷移させないだろう。などなど。

引っかからないための注意喚起だけではなく、途中で気付けるかもしれない。最後にでも引っかかったかもしれないといったことに気付くチャンスを与える注意喚起って必要だなぁと思った次第です。

このエントリがどこかの誰かのお役に立てたらなら幸いです。